Škodlivý kód v Sophos XG Firewall/SFOS

Společnost Sophos obdržela 22. dubna 2020 zprávu týkající se XG Firewall s podezřelou hodnotou pole viditelnou v rozhraní pro správu. Zahájila tedy vyšetřování, na jehož základě byl incident označen jako útok proti fyzickým a virtuálním jednotkám XG Firewall. Útoky postihly systémy konfigurované buď s administračním rozhraním (administrační služba HTTPS), nebo s uživatelským portálem vystaveným v zóně WAN. Kromě toho byly ovlivněny také brány firewall ručně nakonfigurované tak, aby zobrazovaly službu brány firewall (např. SSL VPN) zóně WAN, která sdílí stejný port jako správce nebo uživatelský portál. Výchozí konfigurací brány XG Firewall je například to, že všechny služby pracují na jedinečných portech.

Při útoku se k získání přístupu k exponovaným zařízením Sophos XG použila dříve neznámá pre-auth SQL před ověřením. Útok byl navržen k exfiltraci dat XG Firewall. Zákazníci s bránami firewall by měli provést nápravu, aby nedošlo k ohrožení dat. Data exfiltrovaná pro jakoukoliv bránu firewall obsahují všechna místní uživatelská jména a hashed hesla všech místních uživatelských účtů. Patří sem například správci místních zařízení, účty uživatelských portálů a účty používané pro vzdálený přístup. Hesla spojená s externími autentizačními systémy, jako jsou Active Directory (AD) nebo LDAP, nebyla ohrožena.

Jak reagovala společnost Sophos?

Již během zmíněného vyšetřování, které zahrnovalo vyhledávání a analýzu artefaktů spojených s útokem nasadila společnost Sophos opravu hotfix do všech podporovaných verzí XG Firewall/SFOS. Tato oprava hotfix odstranila zranitelnost SQL injection, která zabránila dalšímu zneužití, zablokovala přístup k XG Firewall v jakékoliv infrastruktuře útočníka a vyčistila veškeré zbytky z případného útoku.

Byl můj XG Firewall napaden?

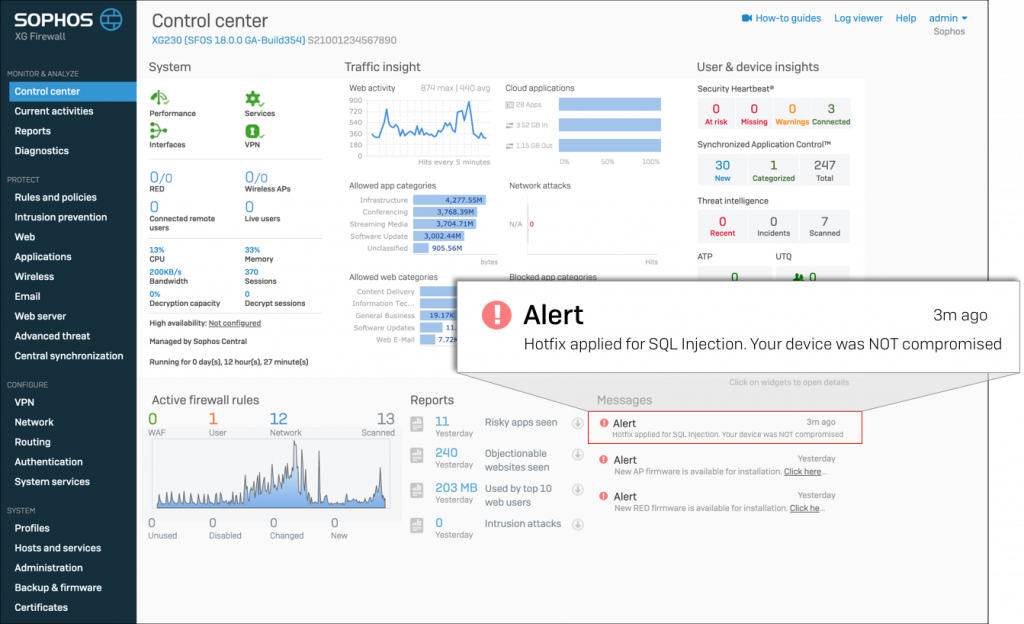

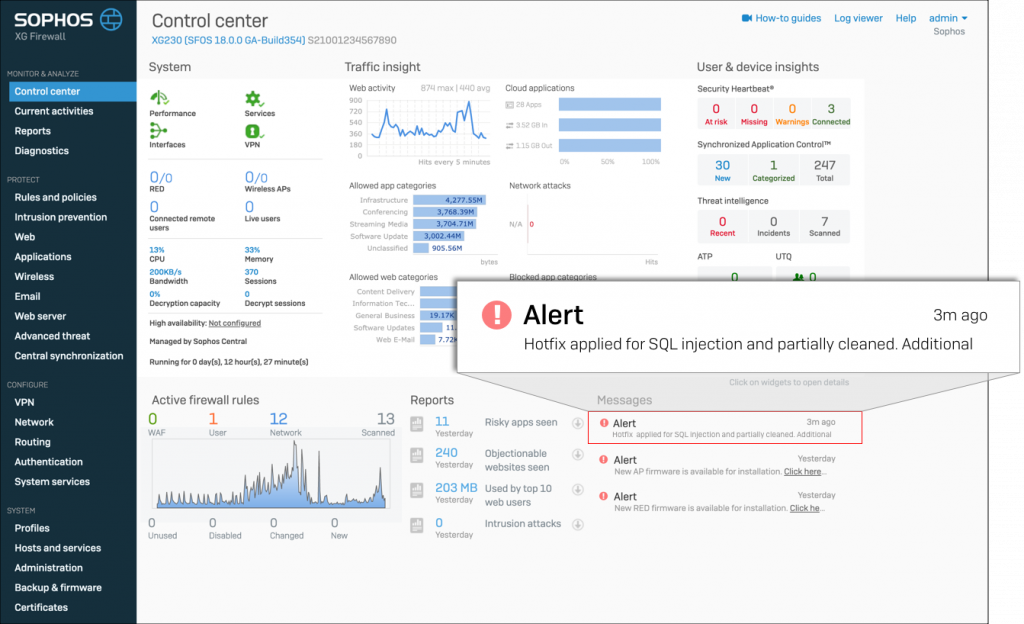

Oprava hotfix XG Firewall obsahuje zprávu v rozhraní správy XG, která označuje, zda byl daný útok XG Firewall ovlivněn či nikoli.

Scénář 1: Hotfix byl použit na nekompromisní firewall

Scénář 2: Hotfix se aplikoval a úspěšně vyčistil kód útočníka

U zákazníků, kteří mají s námi uzavřenou servisní smlouvu byl stav XG firewall automaticky prověřen a u ŽÁDNÉHO zákazníka nebyl firewall postižen útokem.

Jednotlivým zákazníkům neposíláme informaci o prověření stavu firewallu, potvrzení o prověření Vašeho firewallu lze vyžádat standardní cestou přes náš helpdesk.

Jak poznáte lokální skupiny lze zjistit zde: https://community.sophos.com/kb/en-us/135419.